Ошибка 404 - Not Found

Похоже, что кто-то взял эту страницу и не вернул назад. Испытайте удачу на новой. Список чуть ниже.

It looks like somebody took this page away and did not put it back.

Если вы сюда попали по запросу "Все пропало в Excel"

то вам

сюда

если по запросу "Цветной выпадающий список Excel",

то вам

сюда

А если про фильтрацию в Excel то

сюда

Извиняюсь за неудобство, в последнее время переадресация со старых адресов пошаливает.

Если вы искали что-то другое, посмотрите, пожалуйста список статей ниже.

Карта сайта

-

IT

- Система компьютерной вёрстки LaTeX

- Операционные системы Линукс

- DEVOPS

- Операционная система OpenBSD

- Программы, за которые не нужно платить

- Программирование

- Web

- IT Helpdesk

- Microsoft Office

- Как создать репозиторий с помощью TortoiseSVN

- Тестирование ПО

- Образование

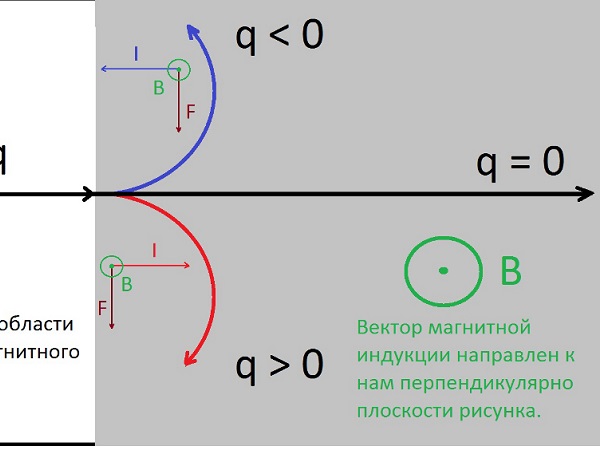

- Физика

- Математика

- Ядерная физика

- Заметки о ядерной физике

- Кафедра ядерной физики СПбГУ

- Конспекты и прочее

- Основные свойства атомных ядер

- Ядерные силы

- Электронные методы

- Вторичное квантование

- Теория групп

- Резонансное рассеяние гамма-лучей

- Ядерные реакции

- Кварковая структура адронов

- Основы дозиметрии

- Экзотические ядра

- Внутренняя конверсия

- Слабые и электромагнитные процессы

- Прямые ядерные реакции

- Квантовая хромодинамика

- Нейтронные резонансы и нейтронная оптика

- Тяжёлые ионы

- Атомная энергетика

- Физический факультет СПбГУ

- Теорвер

- Английския язык

- Литература

- Поиск по сайту

- aofeed - Telegram канал чтобы следить за выходом новых статей

- aofeedchat - задать вопрос в Телеграм-группе

| Рекомендую наш хостинг beget.ru |

| Пишите на info@eth1.ru если Вы: |

| 1. Хотите написать статью для нашего сайта или перевести статью на свой родной язык. |

| 2. Хотите разместить на сайте рекламу, подходящуюю по тематике. |

| 3. Реклама на моём сайте имеет максимальный уровень цензуры. Если Вы увидели рекламный блок недопустимый для просмотра детьми школьного возраста, вызывающий шок или вводящий в заблуждение - пожалуйста свяжитесь с нами по электронной почте |

| 4. Нашли на сайте ошибку, неточности, баг и т.д. ... ....... |

|

5. Статьи можно расшарить в соцсетях, нажав на иконку сети:

|